當發現一些資安事件跡象時,透過威脅狩獵的方式用一些關聯關係方式,追查途徑,找出入侵點及是否有潛在受害主機。

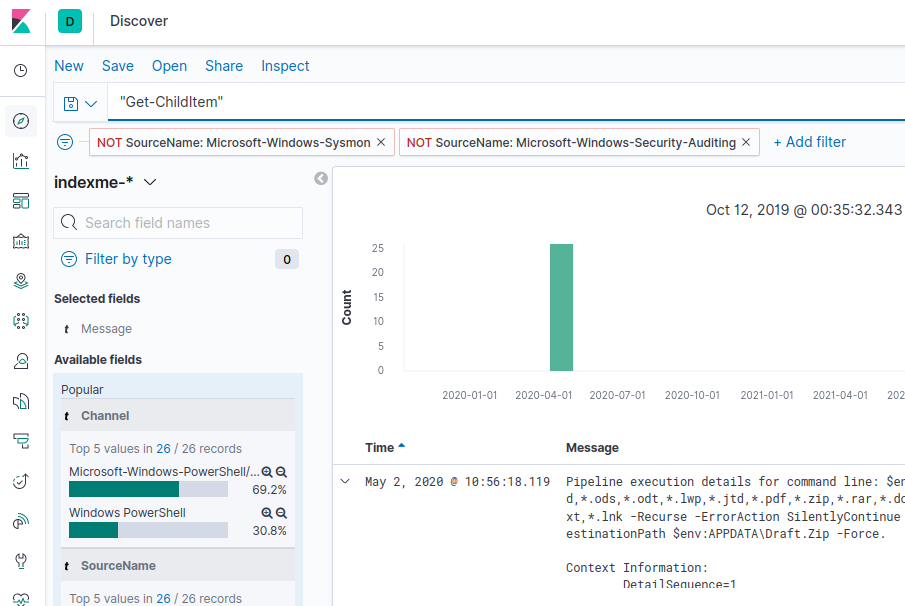

用一些工具方便我們去追查事件,這邊用HELK示範

https://github.com/Cyb3rWard0g/HELK

照著手冊安裝HELK

https://thehelk.com/installation.html

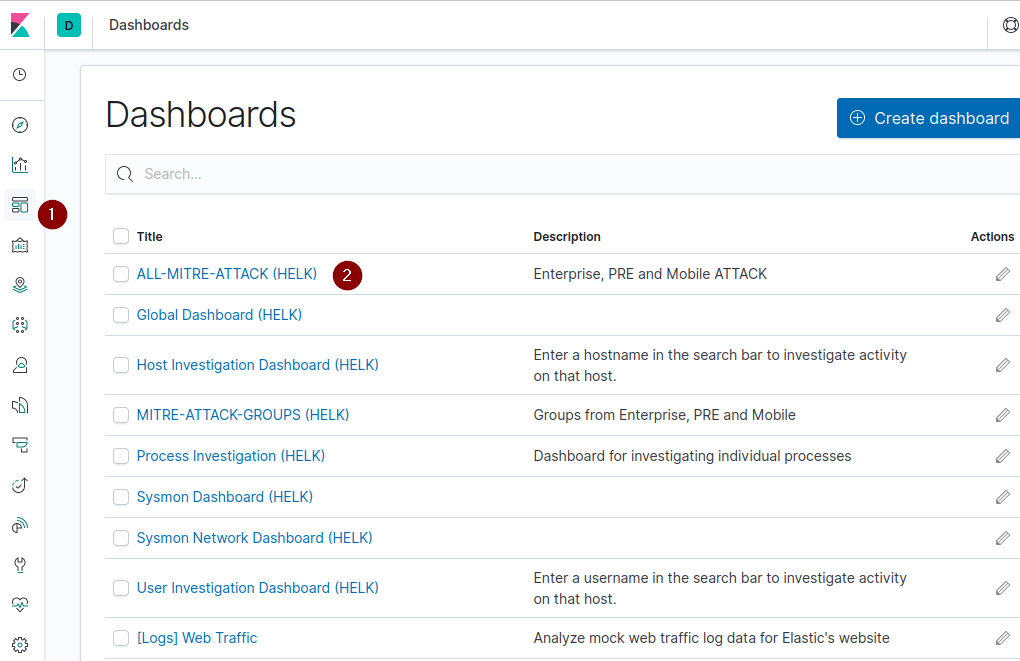

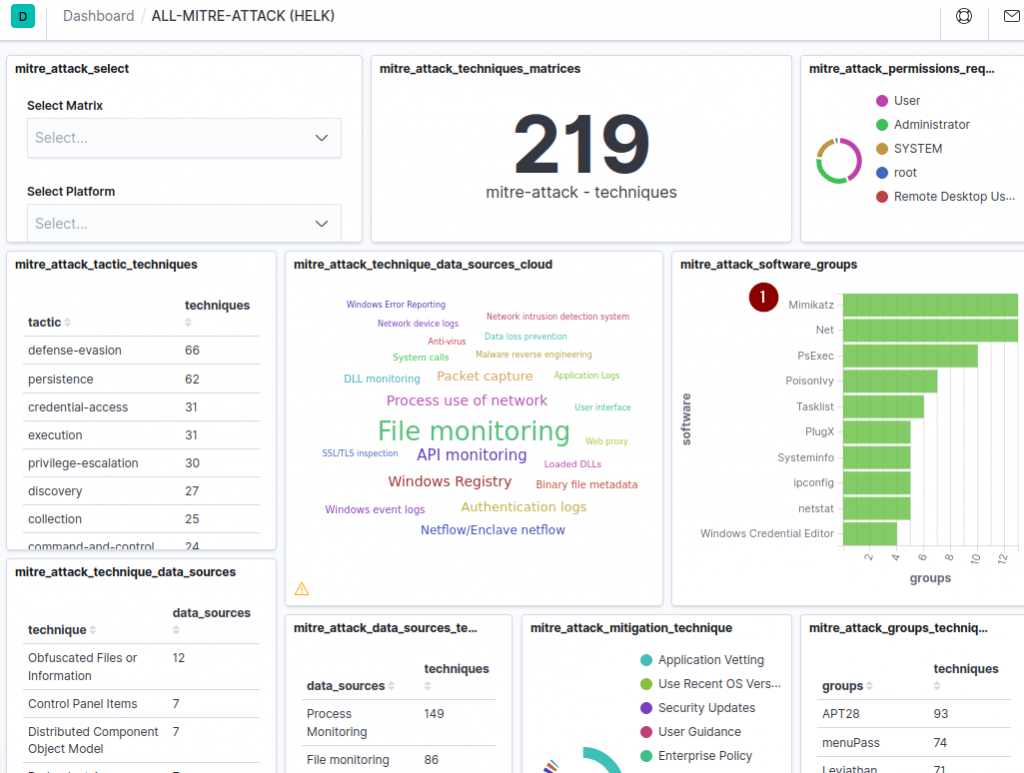

剛開始狩獵時,可以先用一些儀表板去看有無特別的地方,可以先參考別人做的,再逐步轉成自己想要的儀表板

這邊可以看到有常見駭客工具mimikatz

我們用作者錄下模擬APT29(MITRE ATT&CK Evaluations評測)的紀錄練習,已經知道做了那些攻擊行為,我們從Log反推怎麼調查

參考這篇文章 https://github.com/OTRF/detection-hackathon-apt29/tree/master/SIEMs/HELK

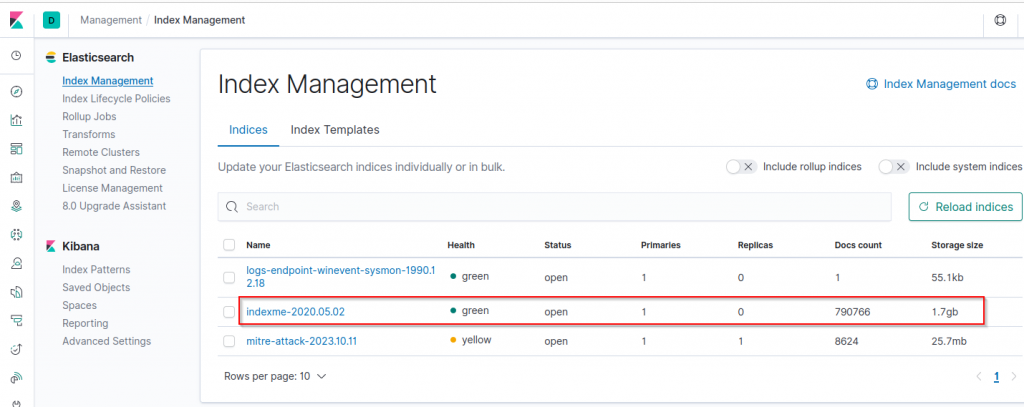

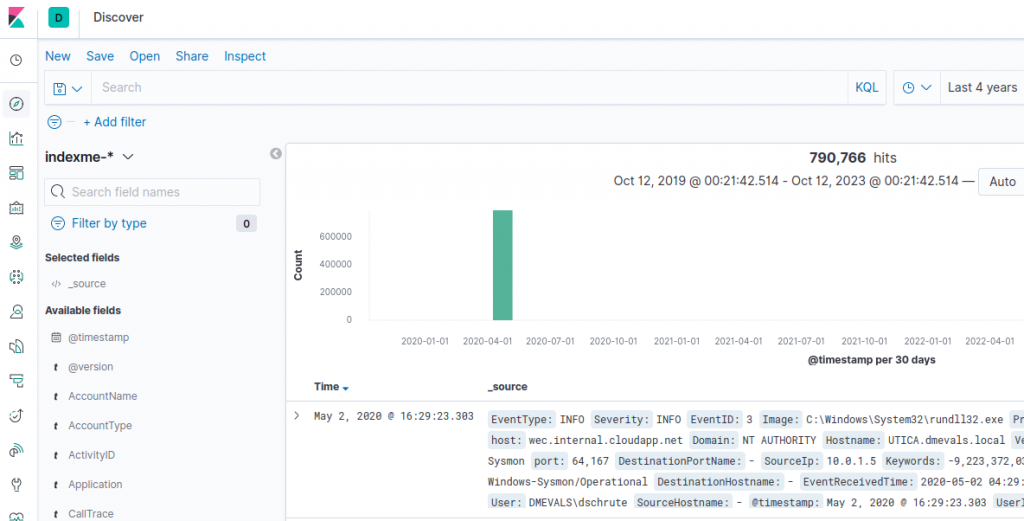

檢查資料匯入成功(需要一段時間約半小時)

資料集要選對,時間軸拉長一點

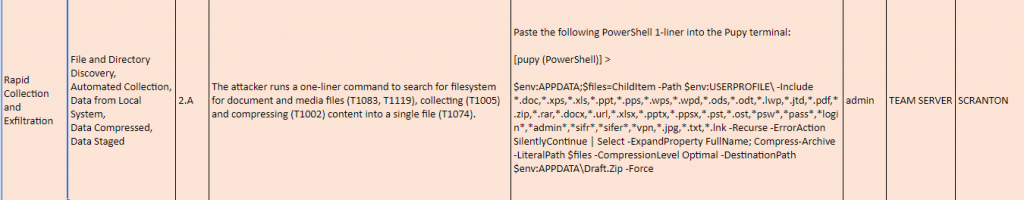

這Excel為作者模擬操作的步驟及指令

Online: https://1drv.ms/x/s!Al3n8YlNIUPUbx1TH8bkLU5UWk0?e=LeA51U

Excel 2.A使用Powershell "Get-ChildItem"列舉資料[T1083 檔案和目錄發現]

利用一些工具,用圖形化、關聯圖,AI分析等方式,輔助分析人員做威脅狩獵,減少人力並加速調查處理

What the Helk? Enabling Graph Analytics for Threat Hunting

https://www.youtube.com/watch?v=eiWYweKArQ4

Threat Hunting with Elastic Stack

https://www.youtube.com/playlist?list=PLeLcvrwLe184BoWZhv6Cf2kbi-bKBeDBI

ATT&CK实战:Elastic Security初体验&APT29对手模拟

https://www.secrss.com/articles/29598

https://open-source-security-software.net/project/HELK

https://securitydatasets.com/consume/helk.html

https://thehelk.com/architecture/elasticsearch.html

https://github.com/NextronSystems/APTSimulator